Quand quelqu’un intercepte des appels ou des données téléphoniques, quels types d’arnaques ou de manipulations cela peut permettre dans la vie quotidienne ?

Dans le cas d’une interception des communications, que ce soit via un IMSI catcher ou via du SIM swapping, l’intercepteur peut lire les messages (SMS), en envoyer à votre place, voire même téléphoner en votre nom à vos contacts. L’impact sur votre vie quotidienne dépend uniquement de l’imagination de l’attaquant et de son pouvoir de persuasion. Il peut contacter votre banque et faire un virement vers un compte bancaire qu’il contrôle, utiliser les codes de validation reçus par SMS pour se connecter à votre compte mail, demander un « service » à l’une de vos connaissances, requérir une dépense spécifique de votre entreprise (arnaque au président) etc.

On parle souvent des dangers liés aux emails ou aux réseaux sociaux. Pourquoi les réseaux téléphoniques sont-ils en réalité une cible encore plus intéressante pour les pirates ?

L’attaque réussie d’un réseau d’opérateur suivie de sa pénétration représente une sorte de Graal pour des acteurs malveillants. Par ce moyen, ils peuvent non seulement espionner les utilisateurs mais aussi contrôler, dans une certaine mesure, ce que ceux-ci voient sur Internet, les messages qu’ils reçoivent ou les personnes qu’ils contactent. Une fois introduit sur le réseau d’un opérateur, un acteur malveillant peut par exemple vous convaincre que le site web que vous visitez est bien celui de votre banque alors qu’en fait il s’agit d’un site qu’il contrôle totalement.

Sans entrer trop dans la technique : comment se passe une interception d’appel aujourd’hui ? C’est quelque chose de simple ou d’extrêmement sophistiqué ?

Encore aujourd’hui, intercepter des communications téléphoniques ou des SMS est une opération qui reste coûteuse ; mais son coût a drastiquement chuté ces dernières années grâce à la prolifération des technologies 3G/4G/5G. Il y a une dizaine d’années, un IMSI catcher était difficile à obtenir et son prix était suffisament élevé (on parle de plusieurs centaines de milliers d’euros). En conséquence, les groupes criminels ne souhaitaient pas se donner la peine d’investir dans cette technologie.

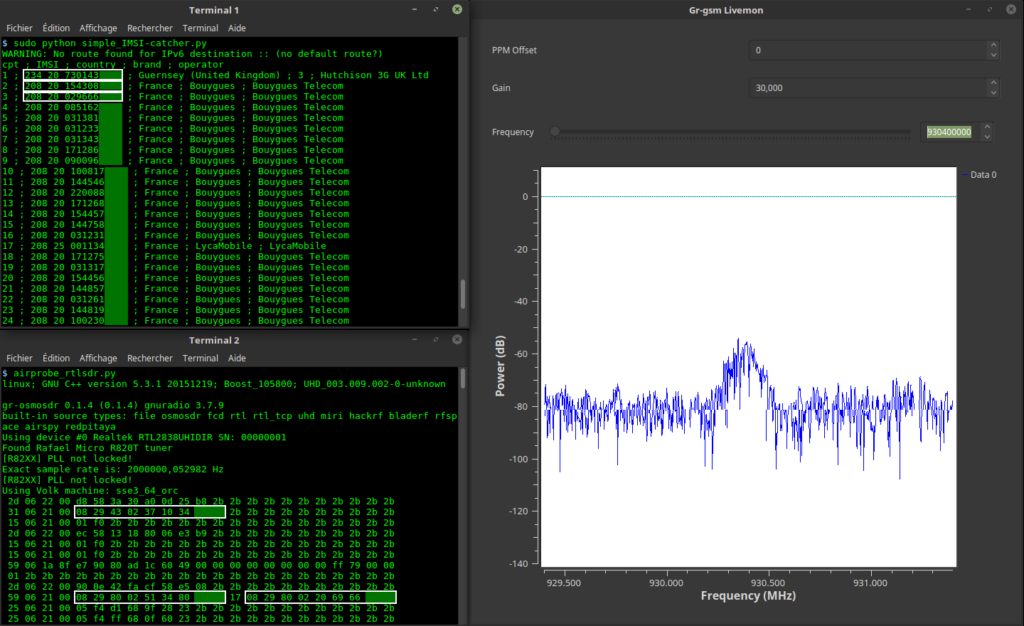

Aujourd’hui, pour ces groupes, la question ne se pose pas – d’autant que des modèles sont aisément trouvables sur le marché noir. On peut même créer son propre IMSI catcher à l’aide de logiciels librement disponibles et d’un adaptateur SDR (software defined radio) à 30-60€ disponible à l’achat sur les sites de e-commerce. Le déploiement et l’utilisation restent complexes, mais les fabricants de ce type de matériel cherchent à le simplifier de manière à ce que les utilisateurs légitimes (idéalement, les forces de l’ordre effectuant une enquête sous la responsabilité d’un juge) puissent l’utiliser sans trop de problèmes. Or, si le matériel fuite, le logiciel fuite lui aussi, et ces simplifications intéressent bien évidemment les utilisateurs non légitimes.

La relative simplicité d’accès à ce type de matériel est l’une des raisons qui font que les gouvernements, via les autorités spécialisées dans la sécurité des systèmes d’information (ANSSI en France, NIST aux USA…) préconisent de ne pas utiliser le SMS pour l’envoi de codes de confirmation, ceux-ci pouvant être capturés par un IMSI catcher.

Une attaque de SIM swapping est beaucoup plus simple à réaliser. Il suffit à un attaquant de contacter votre fournisseur de service et de le convaincre de lui envoyer une nouvelle carte SIM liée à votre numéro de téléphone. A l’activation de cette carte, la vôtre cessera de fonctionner – mais votre attaquant recevra les SMS qui vous étaient destinés.

Les attaques sur le réseau SS7 sont quant à elles à la fois plus simples et plus complexes ; plus simples, parce que leur mise en oeuvre ne demande qu’à contacter un opérateur compromis, voire un opérateur peu scrupuleux ; plus complexes, parce qu’elles demandent néanmoins des connaissances technologiques un peu pointues. Mais dans tous les cas, ces attaques peuvent être menées relativement aisément par des attaquants motivés (ce que démontre avec brio la vidéo « Exposing The Flaw In Our Phone System » de Veritasium disponible sur Youtube.

Par Antoine - Daily Geek Show, le

Étiquettes: cybersécurité

Catégories: Technologie, Dossiers, Cybersécurité